A criptografia é um modo de converter uma mensagem, texto ou todo um fluxo de dados em um código que não pode ser lido sem uma “chave”. Assim, mesmo que a informação seja vazada, não significará nada para usuários não autorizados, pois se trata de um código abstrato.

Mas por que utilizar este método? Como ele funciona? Existem diferentes tipos? Para saber tudo sobre o que é criptografia, confira em nosso artigo, o conceito, método e sua presença em nosso cotidiano.

O que é criptografia?

Suponha que você precise enviar uma informação, mas ela pode ser interceptada no meio do caminho, sem sua autorização. Para evitar isso, você a converte para uma linguagem única, que só pode ser “traduzida” usando uma “chave”, também única.

Assim, a criptografia é um método de alterar dados legíveis, fazendo com eles pareçam aleatórios. No mesmo passo que codifica as informações, também cria uma chave para torná-las legíveis novamente. Logo, somente o dono e o destinatário conseguem ter acesso à informação.

A chave criptográfica atua como uma espécie de manual de instruções, com todos os passos para desvendar o código e desembaralhar o conteúdo verdadeiro. Todas as operações são feitas mediante um algoritmo, que, por meio de uma fórmula matemática, cria o texto cifrado e sua chave de acesso.

Diversos sites, aplicativos e plataformas de armazenamento digital de dados utilizam a criptografia como um dos principais métodos para garantir a segurança dos usuários. Isto porque ela oculta e protege informações, além de proteger a transmissão de dados e arquivos.

Agora que você já sabe o que é criptografia, vamos entender os detalhes de seu funcionamento, seus tipos e a importância na segurança digital.

Como funciona a criptografia?

Existem diversos tipos de algoritmos para realizar as operações criptográficas, ou seja, codificar o texto e criar uma chave única para decodificá-lo. Eles atuam conforme o método de criptografia no qual foram programados, que trataremos em detalhes ainda neste artigo.

De modo geral, a chave criptográfica embaralha os dados legíveis a partir de uma lógica própria, criando o que chamamos de ciphertext, ou textos cifrados/criptografados. Por exemplo, quando você está navegando na internet, os sites seguros codificam as informações transmitidas e descodificam as recebidas.

O tamanho ou comprimento de uma chave é medida em “bits”. Quanto maior for a quantidade de bits, maior a potência do sistema de criptografia utilizado. Isto porque chaves curtas geram menos combinações, já as longas conseguem formular códigos extensos, e, portanto, mais seguros.

Assim, o importante para o usuário comum que busca o que é criptografia, é o seguinte: qualquer pessoa que tenha a posse da chave é capaz de decodificar um texto cifrado e entender a mensagem. Por isso, para quem utiliza esse instrumento de forma mais avançada e ativa, é importante ter um bom gerenciamento das chaves criptográficas.

Tipos de criptografia

Existem dois tipos principais de algoritmos de criptografia, cada um com métodos e finalidades específicos, alem de uma terceira classificação, o hashing criptográfico:

- Criptografia Simétrica

- Criptografia Assimétrica

- Hashing Criptográfico

1. Criptografia de Chave Simétrica

Na criptografia de Chave Simétrica, tanto a chave como a mensagem cifrada trafegam pelo mesmo canal. Em outros termos, tanto o emissor como o receptor da mensagem usam uma chave idêntica para codificar e decodificar as informações transmitidas.

Como a mesma chave realiza os dois procedimentos, o método simétrico é mais rápido. No entanto, não é tão seguro. Isto depende da segurança do canal que irá fazer o transporte dos dados, pois se for desprotegido, o fluxo pode ser comprometido.

Os procedimentos criptográficos são feitos por um algoritmo e os algoritmos de criptografia simétrica mais utilizados entre os programadores são AES, 3DES e Blowfish.

- Exemplos de Algoritmos Simétricos:

- AES (Advanced Encryption Standard): Amplamente utilizado em sistemas de segurança digital.

- DES (Data Encryption Standard): Um dos primeiros padrões de criptografia, agora considerado obsoleto.

- 3DES (Triple DES): Uma versão mais segura do DES, utiliza três chaves diferentes em vez de uma.

- Blowfish: Rápido e com uso comum em sistemas de segurança de software.

Vantagens da Criptografia Simétrica:

- Velocidade: Alta eficiência em ambientes com grande fluxo de dados.

- Simplicidade: Estrutura mais simples e menos exigente em termos de processamento.

Desvantagens:

- Distribuição de Chaves: Exige o compartilhamento seguro da chave, o que pode ser um desafio em redes amplas.

2. Criptografia de Chave Assimétrica

Na criptografia de Chave Simétrica o procedimento é feito com duas chaves diferentes, uma para criptografar e a outra para descriptografar. Apesar de serem diferentes, as chaves assimétricas estão matematicamente ligadas.

Este método é muito utilizado em processos de assinatura eletrônica, por exemplo. Isto porque a chave que realiza a criptografia fica disponível para qualquer pessoa, e por isso é chamada de chave pública. Já a outra, que descodifica, é chamada de chave privada, que é correspondente a pública.

Apesar de todo mundo poder utilizar a chave pública para criptografar uma informação, somente o portador da chave privada correspondente conseguirá decodificar o texto cifrado. Por isso, é muito usada para proteger a transação de conteúdos sensíveis pela Internet.

Dentre os principais algoritmos de criptografia assimétrica, citamos aqui os mais populares: DSA, RSA e a criptografia de curva elíptica. Por ser um processo mais complexo, confere mais segurança. No entanto, é mais lento.

- Exemplos de Algoritmos Assimétricos:

- RSA (Rivest–Shamir–Adleman): Usado amplamente em transações bancárias e assinaturas digitais.

- DSA (Digital Signature Algorithm): Focado na verificação de autenticidade de mensagens.

- ECC (Elliptic Curve Cryptography): Oferece alta segurança com chaves menores, tornando-se popular em dispositivos móveis e sistemas IoT.

Vantagens da Criptografia Assimétrica:

- Segurança: Alta proteção, ideal para autenticação e troca de chaves.

- Facilidade na Distribuição: Não requer compartilhamento de uma única chave para criptografia e decriptografia.

Desvantagens:

- Performance: Mais lento e exige mais poder de processamento em comparação com a criptografia simétrica.

3. Hashing Criptográfico

A técnica do hashing criptográfico vai além de criptografar uma informação. Trata-se da utilização de um algoritmo que transforma um conjunto de dados num código de valor fixo. Logo, não é um procedimento feito para proteger um conteúdo, já que não é possível decodificá-lo.

No entanto, o conteúdo embaralhado é valioso, pois pode servir, dentre outras funcionalidades, como garantia de validade para um documento ou mesmo dado digital. Dessa forma, garante que é uma informação única e segura.

- Exemplos de Algoritmos de Hash:

- MD5 (Message Digest 5): Antigo e amplamente usado, mas vulnerável a ataques.

- SHA-1 (Secure Hash Algorithm 1): Mais seguro que o MD5, mas também já considerado inseguro.

- SHA-256 e SHA-3: Parte da família SHA-2, são os algoritmos mais usados atualmente, com alta segurança.

Vantagens da Criptografia Hash:

- Integridade dos Dados: Ideal para verificar se os dados foram alterados.

- Rapidez: Operações rápidas para verificação de integridade.

Desvantagens:

- Irreversibilidade: O hash é unidirecional, o que significa que os dados originais não podem ser recuperados.

Comparação entre os tipos de criptografia

| Tipo de Criptografia | Função | Exemplos | Aplicação Comum |

|---|---|---|---|

| Simétrica | Mesma chave para criptografar e descriptografar | AES, DES, Blowfish | Dados locais, comunicações rápidas |

| Assimétrica | Par de chaves para criptografia e decriptografia | RSA, DSA, ECC | Troca de chaves, autenticação |

| Hash | Transformação irreversível dos dados | MD5, SHA-256, SHA-3 | Verificação de integridade, senhas |

Por que a criptografia é importante?

Se você chegou até aqui, então já sabe o que é criptografia. Além disso, também é interessante sabermos por que a criptografia é importante, já que faz parte do nosso cotidiano online. Para isto, separamos alguns tópicos que julgamos interessante tratar para explicar sua importância.

Navegação segura

Por necessidade ou diversão, passamos boa parte do dia navegando pela Internet, compartilhando e recebendo informações a todo instante. Muitas dessas informações são sigilosas e carecem de proteção. Nisto, a criptografia se mostra como um dos mais eficientes mecanismos de sigilo.

Comunicação segura

Seja para trabalhar, estudar ou mesmo descontrair com os amigos, estamos sempre trocando informações por meio dos vários aplicativos de comunicação. Para que estas conversas não sejam vazadas ou mesmo modificadas, é essencial a sua criptografia de ponta a ponta.

Transações financeiras

Está cada vez mais comum fazer saques, depósitos e transferências bancárias pela Internet, isto sem falar nos pagamentos de compras online. Para realizar tais transações, é preciso compartilhar dados pessoais. Estas informações devem ser completamente criptografadas, para garantir o sigilo.

Armazenamento de dados

Grandes plataformas de armazenamento virtual de dados oferecem um espaço gratuito na nuvem para qualquer usuário que se cadastre. Estes bancos de dados muitas vezes guardam informações sigilosas e por isso necessitam da proteção oferecida pela criptografia.

Certificação e Originalidade

A criptografia também vem sendo cada vez mais usada para atestar a originalidade de certas informações. Por exemplo, os famosos NFTs usam uma tecnologia derivada dela, justamente para mostrar que aquele conjunto específico de dados é único, sem ser possível copiá-los da exata mesma forma.

A criptografia no cotidiano

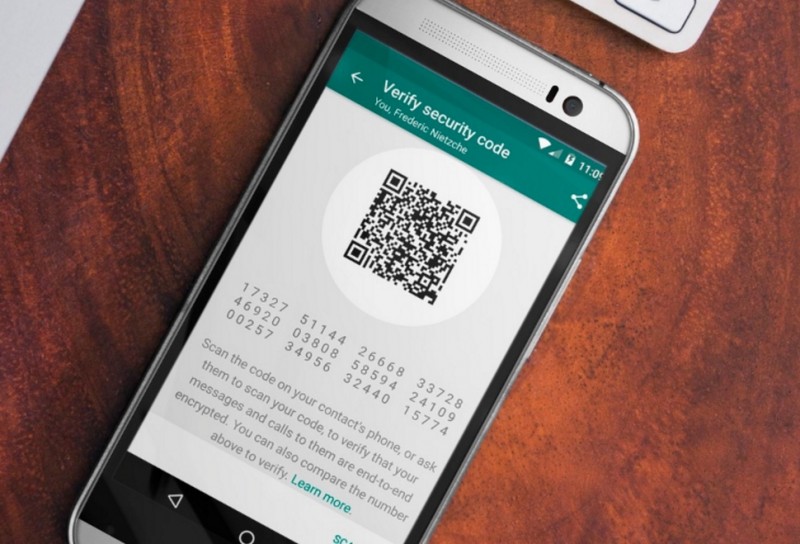

Agora que você entende como funciona a criptografia, fica fácil identificar seus usos práticos no dia a dia. O WhatsApp e outros aplicativos a utilizam para codificar todas as mensagens, de forma que só quem enviou e quem recebeu consegue ver a informação de modo legível, e ninguém mais.

Ademais, o cadeado que fica ao lado dos sites que acessamos no navegador indicam a utilização de criptografia para proteger a transmissão de dados. Estes sites recebem o certificado SSL (Secure Socket Layer), que habilita a conexão HTTPS, isto é, protocolo de transferência de hipertexto seguro.

Outros usos da criptografia abrangem os pagamentos digitais, dados de criptomoedas e o login e senha dos usuários de uma determinada plataforma. Por fim, a criptografia é um princípio chave das redes virtuais privadas, as chamadas VPNs.

Principais conclusões

Agora, sabemos o que é criptografia: o processo de embaralhamento de informações legíveis, convertendo-as nos chamados textos cifrados/criptografados. Para gerar um texto criptografado ou decodificá-lo, é preciso uma chave que funciona a partir de um algoritmo específico.

Nesse sentido, o uso da criptografia é muito presente em nosso dia a dia, atuando desde uma pequena troca de e-mail até em instrumentos que gerem o mercado das famosas criptomoedas.

Quando você entende o funcionamento, bem como sua presença no cotidiano, a importância da criptografia torna-se clara. Sem este instrumento, nossas navegações e conversas online seriam inseguras, as transações financeiras inviáveis e os dados armazenados ficariam em riscos.